Ayant récemment acquis un lecteur NFC ACR122, je m’attendais à trouver un logiciel me permettant de l’exploiter simplement sous Linux Mint.

Étonnamment, je n’en ai pas trouvé, et l’emploi du lecteur pour programmer des tags Mifare s’est avéré moins intuitif que je ne l’espérait.

Après quelques heures de galère, voilà un résumé de la procédure :

Installation

Installer libnfc et ses outils :

$ apt install libnfc-bin

Modifier le fichier /etc/modbprobe.d/blacklist-libnfc.conf pour inclure le driver pn533_usb. En effet, celui ci (ainsi que les autres déja inclus dans ce fichier ) interfèrent avec le bon fonctionnement du pilote utilisé par libnfc :

$ echo "blacklist pn533_usb" >> /etc/modprobe.d/blacklist-libnfc.conf

Redémarrer la machine ( cette fois ci le bon pilote sera chargé ).

Lister les tags visibles

Lister les tags visible s’effectue avec la commande nfc-list :

A vide (sans tag sur le lecteur )

$ nfc-list

nfc-list uses libnfc 1.7.1

NFC device: ACS / ACR122U PICC Interface opene

Avec un tag Mifare sur le lecteur ( UID = A4 0B 44 76 )

$ nfc-list

nfc-list uses libnfc 1.7.1

NFC device: ACS / ACR122U PICC Interface opened

1 ISO14443A passive target(s) found:

ISO/IEC 14443A (106 kbps) target:

ATQA (SENS_RES): 00 04

UID (NFCID1): a4 0b 44 76

SAK (SEL_RES): 08

L’option -v permet d’en savoir plus sur le tag détecté ( ici un tag différent de celui lu précédemment ) :

$ nfc-list -v

nfc-list uses libnfc 1.7.1

NFC device: ACS / ACR122U PICC Interface opened

1 ISO14443A passive target(s) found:

ISO/IEC 14443A (106 kbps) target:

ATQA (SENS_RES): 00 04

* UID size: single

* bit frame anticollision supported

UID (NFCID1): ec 11 9c 1e

SAK (SEL_RES): 08

* Not compliant with ISO/IEC 14443-4

* Not compliant with ISO/IEC 18092

Fingerprinting based on MIFARE type Identification Procedure:

* MIFARE Classic 1K

* MIFARE Plus (4 Byte UID or 4 Byte RID) 2K, Security level 1

* SmartMX with MIFARE 1K emulation

Other possible matches based on ATQA & SAK values:

0 Felica (212 kbps) passive target(s) found.

0 Felica (424 kbps) passive target(s) found.

0 ISO14443B passive target(s) found.

0 ISO14443B' passive target(s) found.

0 ISO14443B-2 ST SRx passive target(s) found.

0 ISO14443B-2 ASK CTx passive target(s) found.

0 Jewel passive target(s) found.

Lecture / écriture

Les opérations de lecture / écriture sur un tag Mifare Classic s’effectuent avec la commande nfc-mfclassic. Les clés par défaut sont utilisées mais il est possible de spécifier sont propre fichier de clé ( cf man nfc-mfclassic)

Lecture du contenu du tag et enregistrement dans le fichier mifare.mfd

$ nfc-mfclassic r a mifare.mfd

NFC reader: ACS / ACR122U PICC Interface opened

Found MIFARE Classic card:

ISO/IEC 14443A (106 kbps) target:

ATQA (SENS_RES): 00 04

UID (NFCID1): a4 0b 44 76

SAK (SEL_RES): 08

Guessing size: seems to be a 1024-byte card

Reading out 64 blocks |……………………………………………………….|

Done, 64 of 64 blocks read.

Writing data to file: mifare.mfd …Done.

Ecriture du tag depuis le fichier mifare.mfd

$ nfc-mfclassic w a mifare.mfd

NFC reader: ACS / ACR122U PICC Interface opened

Found MIFARE Classic card:

ISO/IEC 14443A (106 kbps) target:

ATQA (SENS_RES): 00 04

UID (NFCID1): a4 0b 44 76

SAK (SEL_RES): 08

Guessing size: seems to be a 1024-byte card

Writing 64 blocks |………………………………………………………|

Done, 63 of 64 blocks written.

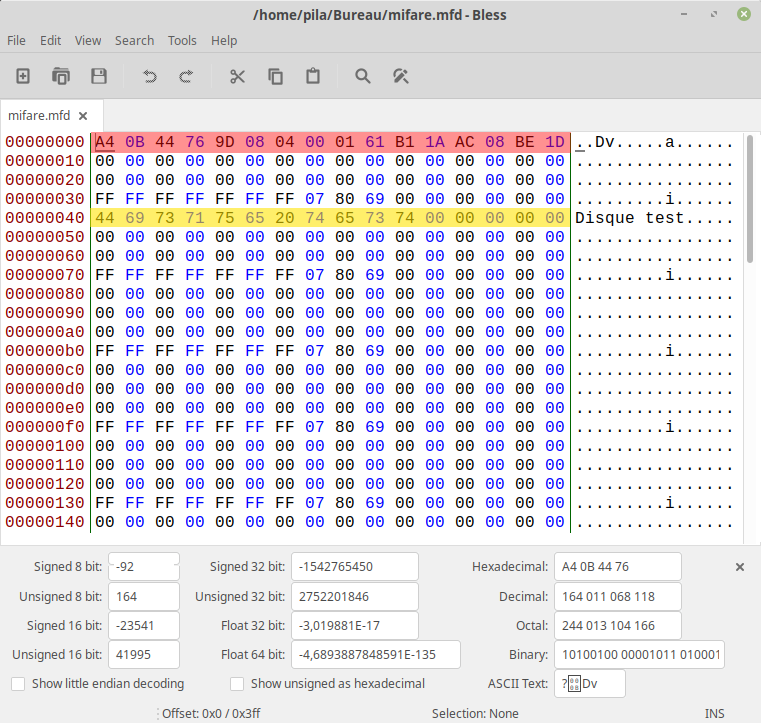

Edition du contenu

Pour l’édition, l’emploi d’un editeur hexadécimal est nécessaire. Je recommande bless. Pour faciliter la lecture du contenu, je préconise d’ajuster la taille de la fenêtre pour afficher 16 octets sur chaque ligne, ainsi chaque ligne contient 1 bloc du tag :

En jaune le bloc 4 contient les données que j’y ai écrit

Le premier bloc de chaque secteur contient les permissions d’accès. Par défaut l’accès en lecture / écriture est possible avec les clés d’origines. Le bloc 0 est en lecture seule. Attention de ne pas modifier la longueur du fichier ( utiliser le mode remplacement plutôt que le mode insertion avec la touche « insert » du clavier )

Les 16 caractères d’un bloc me suffisant pour mon application, et n’ayant pas de problématique de sécurité, cet article touche à ça fin. Peut être le compléterais-je plus tard si je venais à devoir stocker des données sur plusieurs blocs, ou à mettre en place différentes clés pour l’accès aux données. Ce second cas est cependant improbable, étant donné que les carte Mifare sont gravement défaillante d’un point de vue sécurité (cf les nombreux article sur le web concernant la récupération des clés, ainsi que la possibilité d’obtenir des cartes dont le bloc 0 est accessible en écriture )

Commentaires récents